上一篇文章講到了 TCP 協定的三次握手的流程以及為什麼需要三次握手,今天就讓我們繼續看下去關於 TCP 協定的其他內容吧!![]()

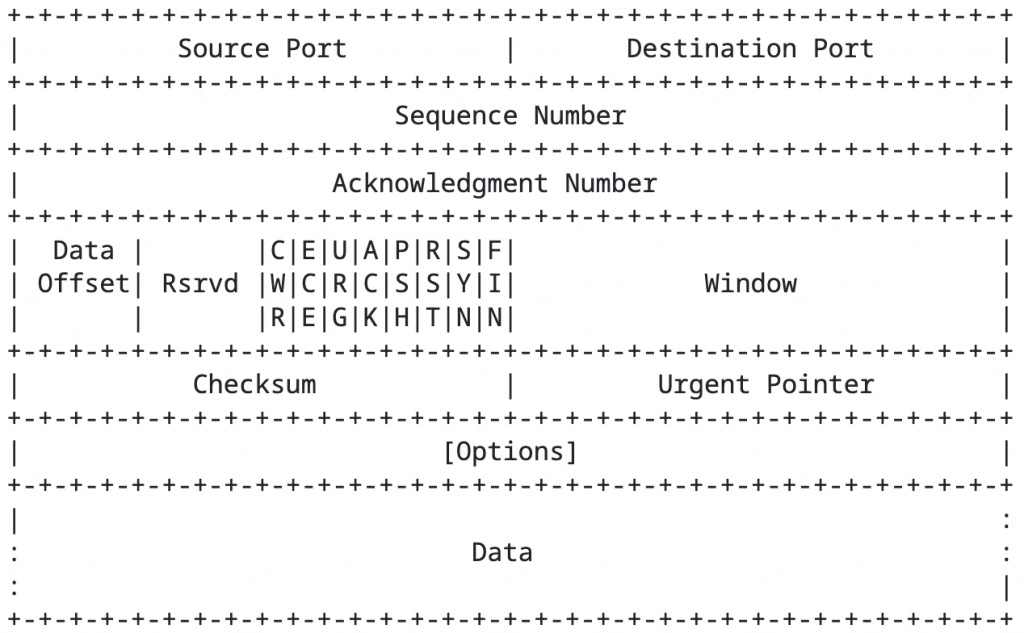

本圖來源為RFC 9293

上圖是 TCP 的 header format,透過其中的某些資料能夠確認其正確性以及其順序

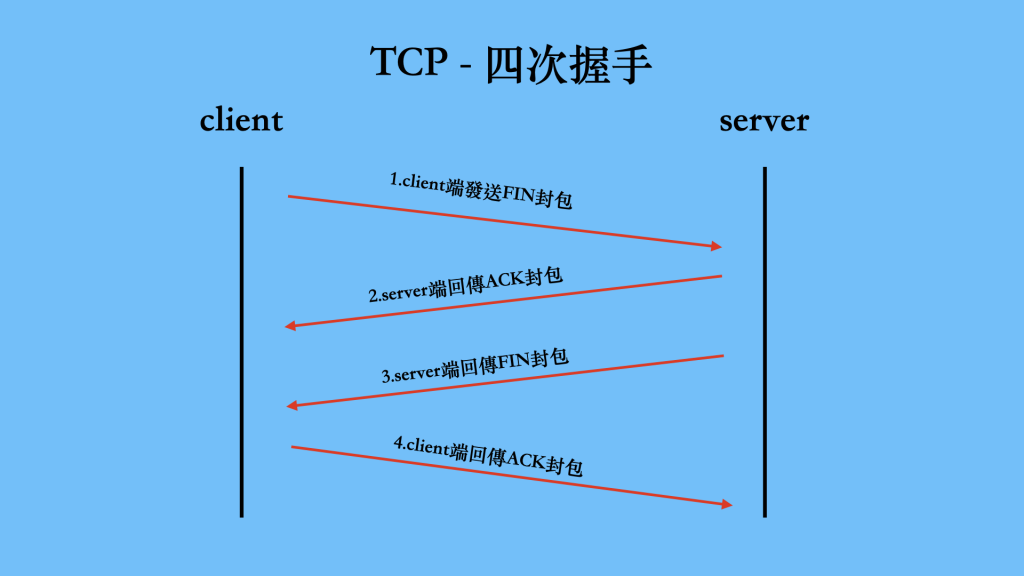

從上圖來看,主要可以分成以下四個流程:

簡單看一下定義:

SYN 洪水攻擊 (半開放式攻擊) 是一種阻斷服務 (DDoS) 攻擊,旨在透過消耗所有可用的伺服器資源,使伺服器無法用於合法流量。透過重複傳送初始連線要求 (SYN) 封包,攻擊者能夠淹沒目標伺服器上所有可用的連接埠,使目標裝置緩慢回應或完全不回應合法流量。

也就是說透過從 IP 位址(通常是欺騙性的)快速發送大量 SYN 封包,這些 IP 位址不會對 server 端所產生的 SYN-ACK 產生回應,此時 sever 端會等待一段時間,因為也許會出現網路擁塞造成 ACK 封包延時或遺失,此時後續合法的請求將被拒絕,造成 server 無法正常運作。常見的應對技術如下:

今天介紹了除了常見的三次握手之外,關於 TCP 協定的一些內容,這個部分就先告一段落,明天會來介紹與 TCP 位於同一層的另一個協定:UDP ,那就明天見拉~![]()

RFC 9293

RFC 4987

SYN cookies

SYN 洪水攻擊